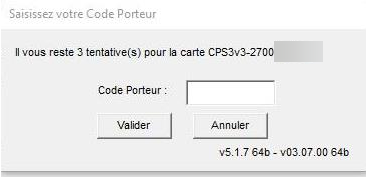

Lorsque vous effectuez une authentification forte (carte CPS, carte à certificat, token USB) et que Access est paramétré pour fonctionner en mode LDAPS, l'utilisateur recevra la pop-up suivante lors l’ouverture de session:

Explication

Les API Microsoft Crypto vont chercher à l’établissement de la connexion un certificat dans le magasin "Personnel" de l’utilisateur qui permet le chiffrement des échanges.

Les certificats présents dans le magasin de l’utilisateur nécessitent l’entrée du code porteur de la carte ou le mot de passe du certificat utilisateur installé.

Pour résoudre le problème tout en conservant la sécurité, on installe un autre certificat dans le magasin utilisateur. Ceci peut également se faire pour tous les utilisateurs d’une organisation par GPO.

Dans la résolution ci-dessous, il s’agit d’un certificat délivré par une PKI de l’AD pour le poste sur lequel la personne est connectée.

Réalisation

Voici les utilisations nécessaires pour la génération du certificat:

Utilisation de la clé: Key encypherement, Data encypherement

Utilisation étendue de la clé: TLS web client authentication

Le sujet du certificat doit être le nom du poste ( FQDN ).

Il est nécessaire de produire un certificat client et l’exporte en PFX protégé ou non par un mot de passe.

Si l’autorité de certification n’est pas installée, il est nécessaire également de fournir le certificat de l’autorité de certification.

Installation du certificat

Exécuter "Gérer les certificats utilisateurs"

Sélectionner le magasin.

Pour le certificat de l’autorité de certification, dérouler Autorités de certification racine puis cliquer sur Certificats

Pour le certificat du poste client, dérouler Personnel puis cliquer sur Certificats

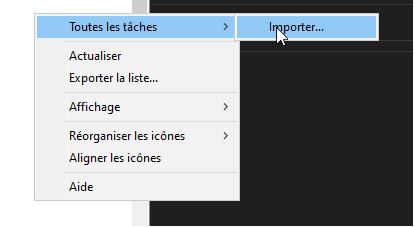

Dans la partie de droite (liste des certificats), on clique sur une zone sans texte avec un clique droit et on choisit Toutes les tâches puis Importer:

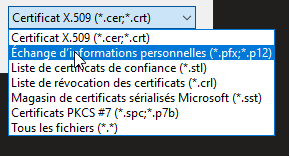

Lors du choix du certificat on sélectionne le format pfx afin de permettre au certificat de s’afficher :

Si un mot de passe est utilisé sur le certificat, veuillez le saisir dans la zone prévue.

Il est important de ne pas cocher les trois premières cases dans les options d’importation mais de cocher la quatrième:

Il est important de vérifier que le magasin de certificats est correct, pour un certificat d’autorité de certification il devra être en place dans :

Pour le certificat client il sera en place dans:

Après avoir importé le(s) certificat(s), il est nécessaire de vérifier qu’ils sont bien reconnu et valide.

Vérification du certificat

On retourne dans la fenêtre de gestion des certificats, dans la partie "Personnel" --> certificats.

On clique sur le certificat qu’on vient d’importer (on le repère, car il porte le même nom que l’hôte sur lequel on est connecté), et on double-clique pour afficher son état:

Sur l’onglet général, il est nécessaire qu’il y ait écrit: "Vous avez une clé privée qui correspond à ce certificat".

Sur l’onglet détails, vérifier la conformité de "Utilisation de la clé" par rapport à ce qui est indiqué ci-dessous:

Sur l’onglet "Chemin d’accès de la certification", il est nécessaire que lorsqu’on clique sur chacun des deux certificats affichés, il y ait écrit dans l’état du certificat: "Ce certificat est valide".

Après cela, il est nécessaire de redémarrer toutes les instances du watcher présentes sur le poste.

Lors de la prochaine utilisation d’une méthode d’authentification forte, comme la connexion est déjà sécurisée, il ne doit plus y avoir de pop-up code porteur.

Il est possible que le panel du watcher présente un macaron rouge indiquant que la connexion est sécurisée :